Mặc dù đang được các ông lớn trong ngành công nghệ như Google, Mozilla xem là một tiêu chuẩn cho các trang web hiện đại, nhưng giờ giao thức https cũng có thể bị làm giả.

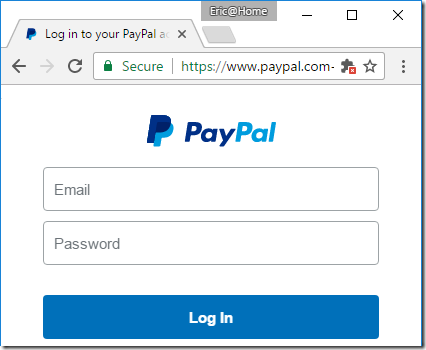

Những công cụ thanh toán điện tử như PayPal đã được ưa chuộng trên toàn thế giới, không chỉ vì sự tiện dụng khi thanh toán trên các trang thương mại điện tử mà còn nhờ vào tính bảo mật cao của những dịch vụ này. Một trong những dấu hiệu giúp người dùng yên tâm về sự an toàn cho giao dịch của mình đó là chữ Secure màu xanh bên cạnh giao thức HTTPS.

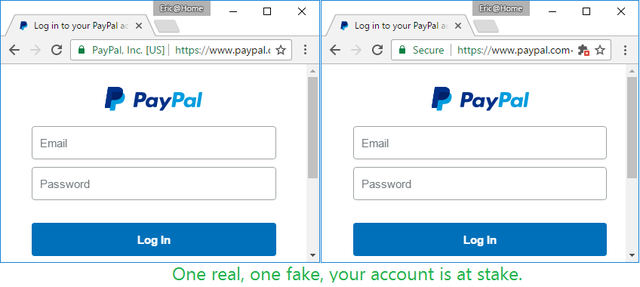

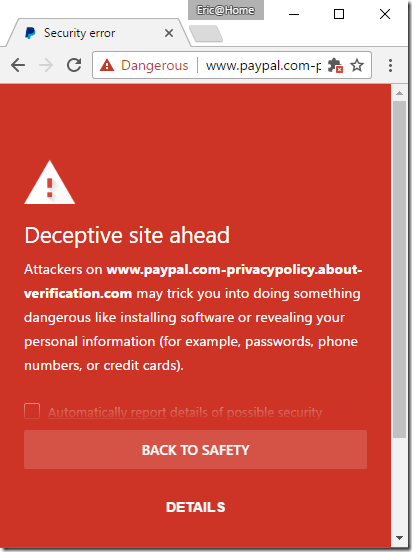

Nhưng bạn đừng quá tin vào những gì mình thấy, bởi hiện tại những kẻ lừa đảo đã có thể tạo ra những trang web giả mạo với các đặc điểm giống hệt như trên. Kết quả là trang web lừa đảo nhìn không khác gì trang web thật:

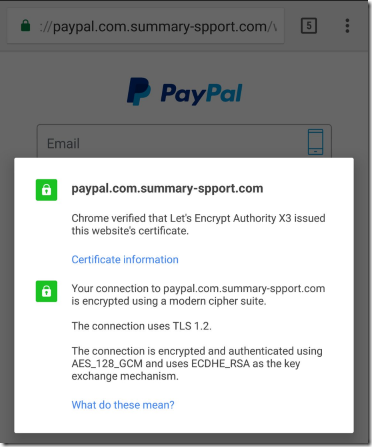

Chứng chỉ HTTPS trên tên miền cũng được chứng nhận bởi một tổ chức danh tiếng.

Tại sao điều này lại có thể xảy ra khi các chứng chỉ HTTPS đang được các hãng công nghệ lớn như Google hay Mozilla xem là tiêu chuẩn bảo mật ở hiện tại?

Chính vì để thúc đẩy việc phổ biến giao thức này, việc cấp các chứng chỉ HTTPS được thực hiện theo hướng “nhanh chóng, cởi mở, tự động và miễn phí” đã làm cả người tốt và người xấu đều tận dụng cơ hội này để có được chứng chỉ HTTPS cho website của mình.

Tình trạng lạm dụng chứng chỉ khi chứng nhận HTTPS

Vào ngày 8 tháng Mười Hai 2016, tổ chức LetsEncrypt đã phát hành 409 chứng chỉ có chứa chữ “PayPal” trong tên miền, con số đó tăng lên 709 vào ngày 16 tháng Một năm 2017. Với chứng chỉ HTTPS mà mình có, những kẻ lừa đảo hoàn toàn có thể dựng lên những trang web chẳng khác gì với bản thật như trên.

Không chỉ có tên miền của PayPal, các mục tiêu khác còn bao gồm cả ngân hàng BankOfAmerica (14 chứng chỉ), Apple, Amazon, American Express, Chase Bank, Microsoft, Google và nhiều thương hiệu nổi tiếng khác. Letscrypt chỉ xác nhận duy nhất một lần tại thời điểm người xin cấp chứng chỉ có thể công bố tên miền mục tiêu của mình.

Tổ chức cấp chứng chỉ này cũng chỉ miễn cưỡng kiểm tra với dịch vụ SafeBrowsing để xem liệu tên miền mục tiêu đã từng bị khóa vì chứa mã độc bao giờ chưa, cho dù họ “không đồng ý” rằng điều này phải là trách nhiệm của họ.

Từ hơn một thập kỷ trước, khi các tổ chức cấp chứng chỉ (các CA – Certificate Authority) chạy đua hạ thấp các tiêu chuẩn của việc xác thực trước khi phát hành chứng chỉ bảo mật đã làm nhóm Internet Explorer đi đầu trong việc phát triển các chứng chỉ Extended Validation (chứng chỉ xác thực mở rộng). Họ hy vọng rằng, bằng việc nêu đích danh các CA này, sẽ khuyến khích họ rà soát kỹ lưỡng danh tính của một chủ sở hữu trang web.

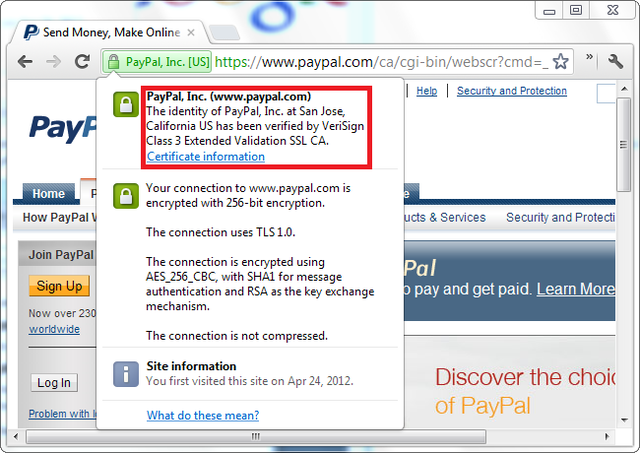

Tên một nhà xác thực chứng chỉ cho tên miền Paypal.com

Tuy nhiên trên thực tế, việc hiển thị tên của các CA này ngay trên thanh địa chỉ đã không được thực hiện, vì vậy phần lớn các chứng chỉ xác thực tên miền vẫn là những hàng hóa ẩn danh, trừ khi người dùng phải tự mình trải qua hàng loạt thao tác thủ công phức tạp để kiểm tra chứng chỉ của một trang web.

Tất nhiên, không chỉ có mình Letscrypt để xảy ra tình trạng lạm dụng chứng chỉ này – nhiều tổ chức cấp chứng chỉ khác cũng phát hành các chứng chỉ xác thực tên miền cho những trang web lừa đảo. Do vậy, điều này để lại hậu quả là, ngay cả các trang web sử dụng giao thức https cũng không còn là nơi tuyệt đối an toàn với người dùng nữa.

Tuy nhiên, tình trạng này cũng không hoàn toàn chỉ là lỗi của một mình các nhà cấp chứng chỉ, trách nhiệm của việc này còn đến từ các trình duyệt, các website và ngay cả người dùng nữa. Các trình duyệt thường ít khi đối chiếu thường xuyên với các CA để biết về việc thu hồi chứng chỉ cấp cho tên miền đáng ngờ. Không những vậy, danh sách các website bị chặn vì nghi ngờ lừa đảo thường chỉ dựa vào báo cáo của người dùng nên nó luôn có độ trễ nhất định.

Ngoài ra, một số người cũng cho rằng các website có một phần trách nhiệm vì đã chậm trễ triển khai các biện pháp chống giả mạo hai lớp, hay giao thức HTTPS, thường xuyên thay đổi tên miền cũng như giao diện đăng nhập… Hơn nữa, ngay cả người dùng – với tư cách là điểm cuối trong tương tác với các trang web độc hại, việc chậm phản hồi về những trang web này cũng khiến hệ thống trở nên kém hiệu quả hơn.

Nhưng trước khi chìm sâu vào việc tranh cãi ai sẽ là người chịu trách nhiệm chính ở đây, có lẽ giờ là lúc nên tìm ra một biện pháp nào đó có thể đảm bảo tới mức tốt nhất an toàn cho người dùng, khi họ đang lạc trong thế giới web đầy hiểm nguy rình rập ở mọi nơi như hiện tại. Dưới đây là một số đề xuất có giá trị từ nhà nghiên cứu bảo mật Ericlaw, có thể duy trì sự an toàn cho người dùng hiệu quả hơn.

Làm thế nào để phát hiện các trang web độc hại?

Trước đây, thế giới máy tính chỉ dựa vào mã nhị phân để xác nhận trang web đó có độc hại hay không – thật không may, cách làm đó giờ không còn phù hợp nữa. Vì vậy, nhiều hệ thống đang dịch chuyển sang sử dụng một bộ các tín hiệu (các signal). Khi đánh giá độ tin cậy của một trang web, có hàng chục các tín hiệu như dưới đây:

– Các chứng nhận HTTPS.

– Độ tuổi của trang web.

– Có người dùng nào truy cập vào trang web này trước đây hay chưa.

– Có người dùng nào lưu trữ mật khẩu trên trang web này trước đây hay chưa.

– Người dùng đã từng sử dụng mật khẩu này ở đâu đó trước đây hay chưa.

– Số người đã truy cập theo dõi trang web.

– Vị trí hosting của trang web.

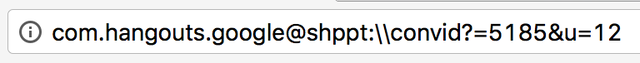

– Sự hiện diện của thuật ngữ nhạy cảm trong nội dung của đường URL.

– Sự hiện diện của các hình thức đăng nhập hay các download file thực thi.

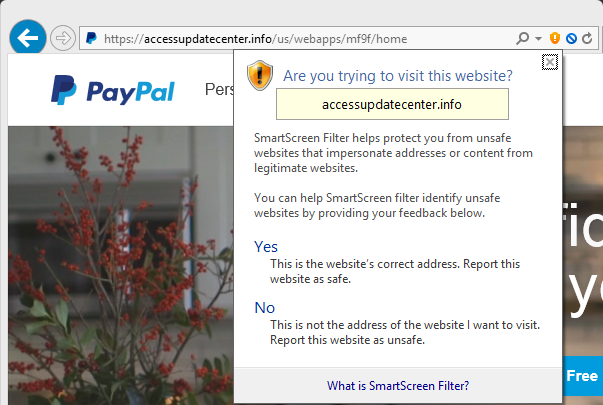

Không tín hiệu riêng lẻ nào trên đây đủ sức xác định trang web đó độc hại hay không, nhưng khi kết hợp với nhau, chúng có thể tạo ra một hệ thống biết được trang web nào an toàn hay đáng ngờ. Các trang web đáng ngờ có thể được phân tích sâu hơn bởi con người, như các chuyên gia bảo mật hay thậm chí nguồn lực đám đông để cảnh báo người dùng thông thường. Ví dụ như cảnh báo từ bộ lọc SmartScreen trên Internet Explorer dưới đây.

Phản hồi của người dùng với các cảnh báo này cũng là một tín hiệu bổ sung cho hệ thống, giúp đẩy nhanh quá trình xác định một website là tốt hay xấu và đối tượng cần chặn trên site.

Nhưng một hệ thống dựa trên các tín hiệu như vậy vẫn tồn tại một thách thức khác, đó là trong khi hệ thống này cần phát triển càng nhiều các báo cáo tín hiệu điểm cuối càng tốt, những báo cáo tín hiệu đó có thể có ý nghĩa riêng tư nhất định với mỗi người dùng.

Xây dựng danh tiếng cho website

Trong thế giới thực, rất nhiều việc cần dựa trên danh tiếng – nếu không có nó, bạn sẽ khó có thể tìm được một công việc, tham gia kinh doanh hoặc thậm chí tìm một đối tác.

Trong trình duyệt cũng tương tự như vậy, tuy nhiên hiện tại những gì chúng ta mới chỉ có một bộ khái niệm về trang web có danh tiếng xấu (trang web hoặc file bạn tải về sẽ xuất hiện trong danh sách bị chặn), nhưng chúng ta thiếu một khái niệm về danh tiếng tốt. Các chứng chỉ Extended Validation là một nỗ lực trong việc tạo ra khái niệm về danh tiếng tốt, nhưng kế hoạch kinh doanh của các CA và hệ thống pháp luật đã biến nỗ lực đó trở thành vô ích.

Dù sao đi nữa, trong lĩnh vực web, không ai có thể nói chắc chắn rằng trang web mà bạn truy cập là từ một startup cá nhân hay một công ty trong danh sách Fortune 500.

Một giải pháp tuyệt vời khác do nhà khoa học máy tính Owen Campbell-Moore đề xuất nhằm cho phép ánh xạ về nguồn gốc của thương hiệu. Theo đó, anh cho rằng nên đặt đường dẫn URL trên phần đầu của mỗi trang web, thay thế cho các logo được gắn nhãn đi kèm tên các trang web đó hay hàng chuỗi các ký tự như “https://”, “www” và “co.in” … Nhờ đó người dùng sẽ biết chính xác hơn mình đang ở đâu, đặc biệt khi lướt web trên các màn hình nhỏ như của di động.

Nếu trang web đó thực sự được tạo nên từ các ông lớn như Apple, Microsoft, Google hay tên tuổi nào đó, chúng ta sẽ không có gì phải lo lắng nữa. Đổi lại, để tạo ra một hệ thống như vậy, các nhà thiết kế phải tập trung vào thẻ , nơi chứa các phần tử đầu vào của văn bản HTML trên trang web – rõ ràng việc tạo nên một hệ thống hoàn hảo ở mọi cấp độ là điều không thực tế.

Theo GenK